登录

注册

开源

企业版

高校版

搜索

帮助中心

使用条款

关于我们

开源

企业版

高校版

私有云

模力方舟

AI 队友

登录

注册

Gitee 2025 年度开源项目评选中

代码拉取完成,页面将自动刷新

开源项目

>

WEB应用开发

>

后台管理框架

&&

捐赠

捐赠前请先登录

取消

前往登录

扫描微信二维码支付

取消

支付完成

支付提示

将跳转至支付宝完成支付

确定

取消

Watch

不关注

关注所有动态

仅关注版本发行动态

关注但不提醒动态

6.1K

Star

47.3K

Fork

26.2K

GVP

若依

/

RuoYi

代码

Issues

4

Pull Requests

0

Wiki

统计

流水线

服务

JavaDoc

质量分析

Jenkins for Gitee

腾讯云托管

腾讯云 Serverless

悬镜安全

阿里云 SAE

Codeblitz

SBOM

我知道了,不再自动展开

更新失败,请稍后重试!

移除标识

内容风险标识

本任务被

标识为内容中包含有代码安全 Bug 、隐私泄露等敏感信息,仓库外成员不可访问

因为sql语句过滤不当引起的sql注入和dos攻击

已完成

#I78DOR

springkill

创建于

2023-05-25 18:01

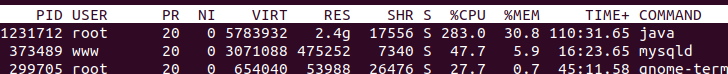

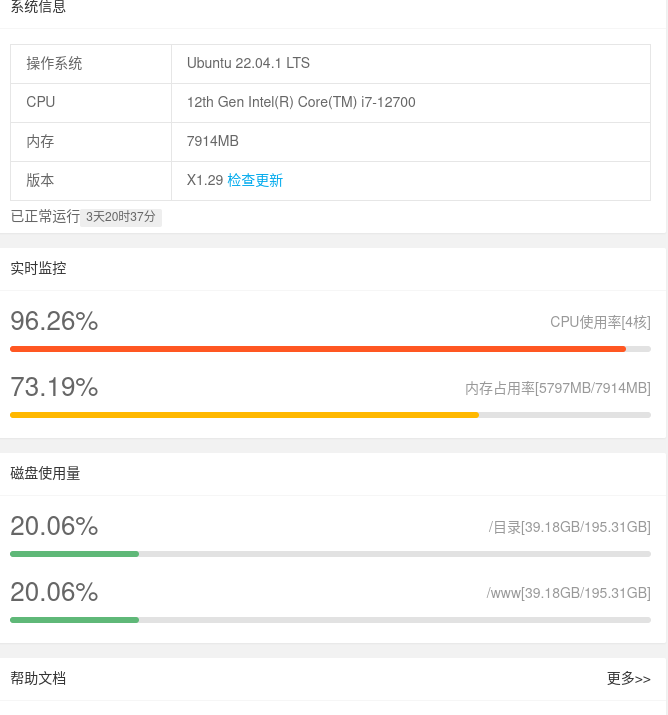

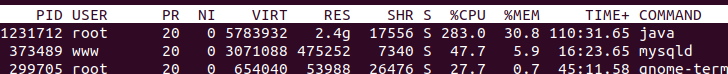

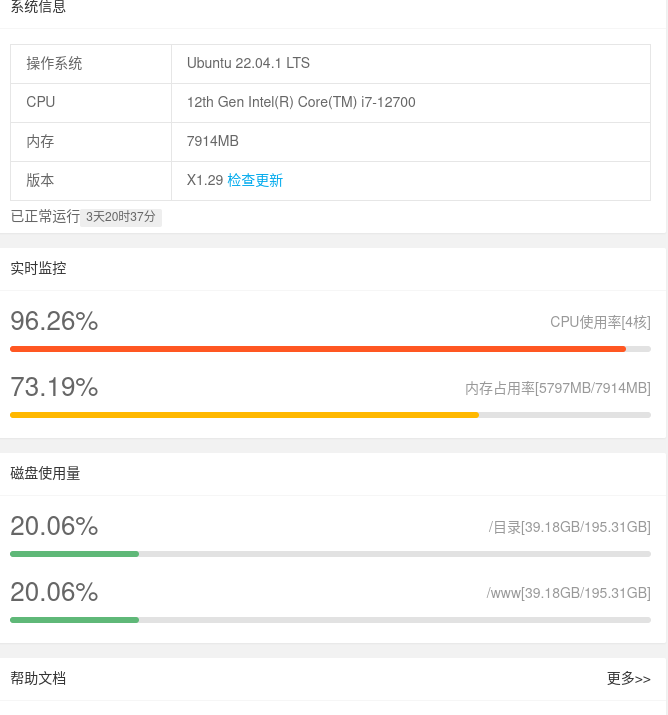

在若依全版本(也可能是4.x往后的版本),使用了正则表达式判断order的参数是否正确,这避免了大部分sql注入 ```java package com.ruoyi.common.utils.sql; import com.ruoyi.common.exception.UtilException; import com.ruoyi.common.utils.StringUtils; /** * sql操作工具类 * * @author ruoyi */ public class SqlUtil { /** * 定义常用的 sql关键字 */ public static String SQL_REGEX = "and |extractvalue|updatexml|exec |insert |select |delete |update |drop |count |chr |mid |master |truncate |char |declare |or |+|user()"; /** * 仅支持字母、数字、下划线、空格、逗号、小数点(支持多个字段排序) */ public static String SQL_PATTERN = "[a-zA-Z0-9_\\ \\,\\.]+"; /** * 检查字符,防止注入绕过 */ public static String escapeOrderBySql(String value) { if (StringUtils.isNotEmpty(value) && !isValidOrderBySql(value)) { throw new UtilException("参数不符合规范,不能进行查询"); } return value; } /** * 验证 order by 语法是否符合规范 */ public static boolean isValidOrderBySql(String value) { return value.matches(SQL_PATTERN); } /** * SQL关键字检查 */ public static void filterKeyword(String value) { if (StringUtils.isEmpty(value)) { return; } String[] sqlKeywords = StringUtils.split(SQL_REGEX, "\\|"); for (String sqlKeyword : sqlKeywords) { if (StringUtils.indexOfIgnoreCase(value, sqlKeyword) > -1) { throw new UtilException("参数存在SQL注入风险"); } } } } ``` 但是因为允许多个字段排序且并没有对字段的数量进行限制,order后的值仍然是用户部分可控的,所以可以构造一个庞大的请求,因为过于庞大,我将请求的内容以附件的形式发送 请求将调用java和mysqlyunxingsql语句,这个请求会大量消耗服务器的资源,cpu占用率很高,服务其运行缓慢,最终服务器崩溃,整过过程只需要很少量的请求就会导致ruoyi的崩溃(具体会不会崩溃取决于服务器性能,若果是2核2g的个人服务器,可能会导致整个服务器系统的崩溃),服务无法访问,但是内存仍然占用(大概1000个左右,测试环境使用4核8g的服务器) 同时,order by后接into可以向不包含.等特殊字符的文件中写入数据,采用16进制的方式代替文件名字符串可以绕过对引号的检测,也可以占用大量服务器的磁盘空间。   [poc.txt](https://github.com/yangzongzhuan/RuoYi/files/11563433/poc.txt)

在若依全版本(也可能是4.x往后的版本),使用了正则表达式判断order的参数是否正确,这避免了大部分sql注入 ```java package com.ruoyi.common.utils.sql; import com.ruoyi.common.exception.UtilException; import com.ruoyi.common.utils.StringUtils; /** * sql操作工具类 * * @author ruoyi */ public class SqlUtil { /** * 定义常用的 sql关键字 */ public static String SQL_REGEX = "and |extractvalue|updatexml|exec |insert |select |delete |update |drop |count |chr |mid |master |truncate |char |declare |or |+|user()"; /** * 仅支持字母、数字、下划线、空格、逗号、小数点(支持多个字段排序) */ public static String SQL_PATTERN = "[a-zA-Z0-9_\\ \\,\\.]+"; /** * 检查字符,防止注入绕过 */ public static String escapeOrderBySql(String value) { if (StringUtils.isNotEmpty(value) && !isValidOrderBySql(value)) { throw new UtilException("参数不符合规范,不能进行查询"); } return value; } /** * 验证 order by 语法是否符合规范 */ public static boolean isValidOrderBySql(String value) { return value.matches(SQL_PATTERN); } /** * SQL关键字检查 */ public static void filterKeyword(String value) { if (StringUtils.isEmpty(value)) { return; } String[] sqlKeywords = StringUtils.split(SQL_REGEX, "\\|"); for (String sqlKeyword : sqlKeywords) { if (StringUtils.indexOfIgnoreCase(value, sqlKeyword) > -1) { throw new UtilException("参数存在SQL注入风险"); } } } } ``` 但是因为允许多个字段排序且并没有对字段的数量进行限制,order后的值仍然是用户部分可控的,所以可以构造一个庞大的请求,因为过于庞大,我将请求的内容以附件的形式发送 请求将调用java和mysqlyunxingsql语句,这个请求会大量消耗服务器的资源,cpu占用率很高,服务其运行缓慢,最终服务器崩溃,整过过程只需要很少量的请求就会导致ruoyi的崩溃(具体会不会崩溃取决于服务器性能,若果是2核2g的个人服务器,可能会导致整个服务器系统的崩溃),服务无法访问,但是内存仍然占用(大概1000个左右,测试环境使用4核8g的服务器) 同时,order by后接into可以向不包含.等特殊字符的文件中写入数据,采用16进制的方式代替文件名字符串可以绕过对引号的检测,也可以占用大量服务器的磁盘空间。   [poc.txt](https://github.com/yangzongzhuan/RuoYi/files/11563433/poc.txt)

评论 (

7

)

登录

后才可以发表评论

状态

已完成

待办的

进行中

已完成

已关闭

负责人

未设置

标签

未设置

标签管理

里程碑

未关联里程碑

未关联里程碑

Pull Requests

未关联

未关联

关联的 Pull Requests 被合并后可能会关闭此 issue

分支

未关联

分支 (2)

标签 (31)

master

springboot3

v4.8.1

v4.8.0

v4.7.9

v4.7.8

v4.7.7

v4.7.6

v4.7.5

v4.7.4

v4.7.3

v4.7.2

v4.7.1

v4.7.0

v4.6.2

v4.6.1

v4.6.0

v4.5.1

v4.5.0

v4.4

v4.3.1

v4.3

v4.2

v4.1

v4.0

v3.4

v3.3

v3.2

v3.1

v3.0

v2.4

v2.3

v2.2

开始日期 - 截止日期

-

置顶选项

不置顶

置顶等级:高

置顶等级:中

置顶等级:低

优先级

不指定

严重

主要

次要

不重要

参与者(1)

Java

1

https://gitee.com/y_project/RuoYi.git

git@gitee.com:y_project/RuoYi.git

y_project

RuoYi

RuoYi

点此查找更多帮助

搜索帮助

Git 命令在线学习

如何在 Gitee 导入 GitHub 仓库

Git 仓库基础操作

企业版和社区版功能对比

SSH 公钥设置

如何处理代码冲突

仓库体积过大,如何减小?

如何找回被删除的仓库数据

Gitee 产品配额说明

GitHub仓库快速导入Gitee及同步更新

什么是 Release(发行版)

将 PHP 项目自动发布到 packagist.org

评论

仓库举报

回到顶部

登录提示

该操作需登录 Gitee 帐号,请先登录后再操作。

立即登录

没有帐号,去注册